今年の春に入社しました、情報システム部の清瀬です。

今年の春に入社しました、情報システム部の清瀬です。

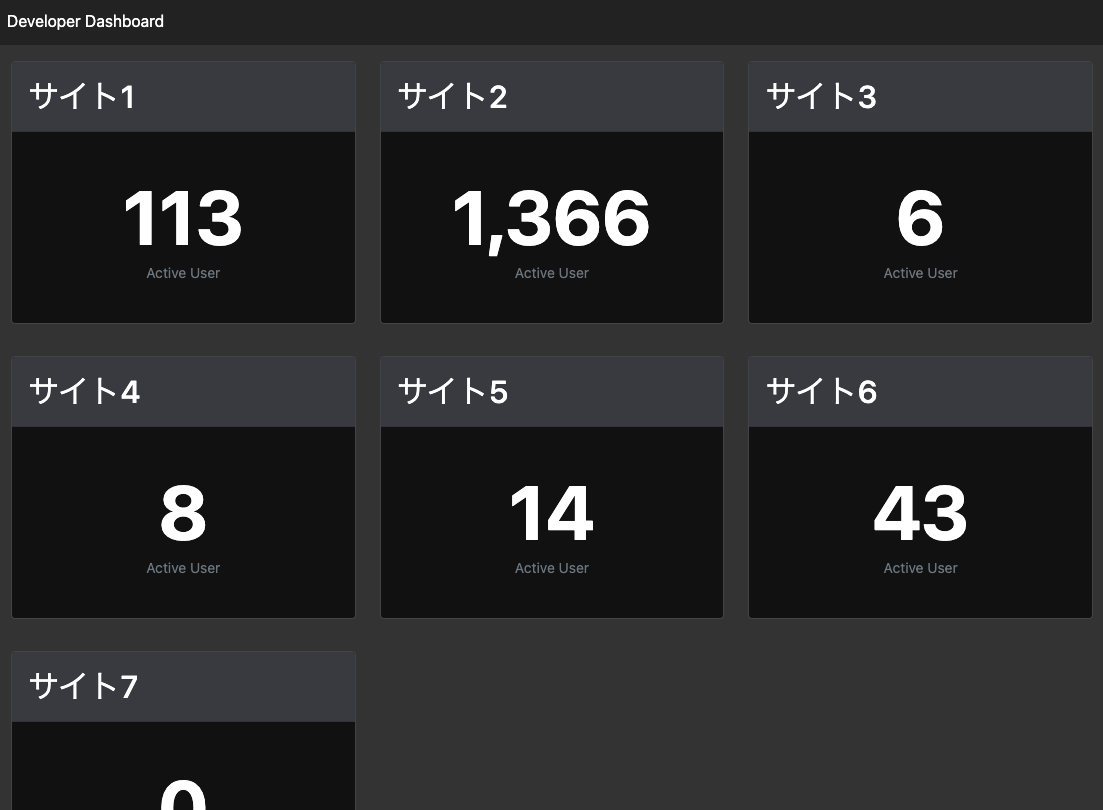

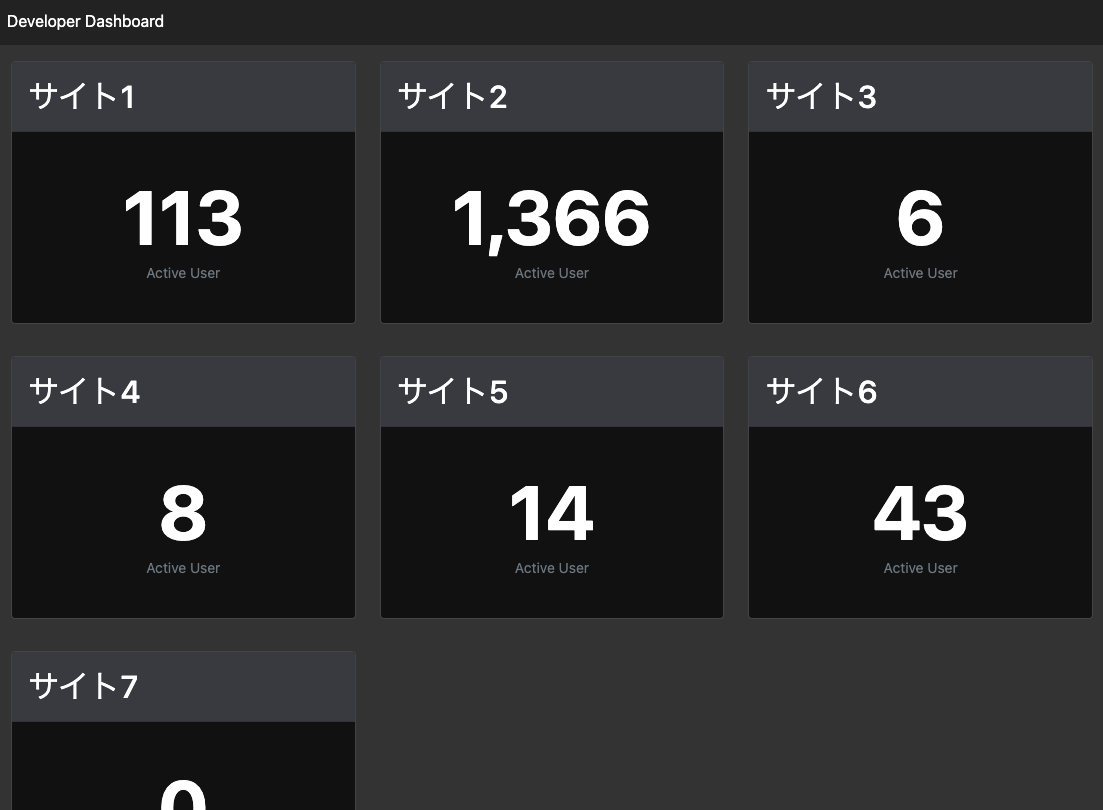

Google Analytics は、API経由で様々な数値を取得することができます。 今回は、API経由でサイトのアクティブユーザー数を取得して、Nuxtで作ったダッシュボード風JSアプリに表示してみます。 Google Analytics の APIから値を表示してウェブページに表示する場合、 APIとの通信をサーバサイドで PHP や Python のプログラムで取得してウェブブラウザに表示時する方法と、 ウェブブラウザ自体が直接 Google Analytics API にリクエストして表示する方法と、 どちらの方法でも実現できます。

ローカル環境に Django プロジェクトを2つ作り、OAuth2で(ダミーの)プロフィール情報を取得するまで書きます。 2つの Django プロジェクトを作ります。test_provider, test_consumer です。 OAuth2の認証フローは、サーバ間通信のため「Authorization Code」形式で行います。 OAuth2についての情報は IPAのページ などにあります